Was ist ein DDos-Angriff?

Eine DDoS-Attacke (Distributed Denial of Service) ist ein bösartiger Versuch, einen Server oder Online-Dienst durch Überlastung unzugänglich zu machen.

Motive der Angreiffer

Die Angriffe werden häufig aus politischen Motiven, zwecks Erpressung oder zur Schädigung des Images von Wettbewerbern geführt. Darüber hinaus können sie jedoch auch als "Werkzeug" für Cyberkriminelle dienen. Beispiele hierfür sind etwa eine Ziel-Evaluation, also einem Test wie gut ein Unternehmen geschütz ist und auf Angriffe reagiert oder schlicht zur Verdeckung noch parallel geführter Attacken mit noch verherenderer Auswirkungen.

Ziele und Wirkungen

Nebst politischen und anderen öffentlichen Institutionen rücken zunehmend auch Ziele aus dem wirtschaftlichen Sektor, wie etwa Onlinehänldler, in das Fadenkreuz der Übeltäter.

Ist ein Unternehmen betroffen, entsteht diesem immer ein Schaden. Dieser wird rein wirtschaftlich, reputativ oder eine Kombination aus den Beidem sein. Dessen letztendliche Auswirkung wiederum, kann dabei die Ausmasse von marginal bis existenziell erreichen.

Verlauf & Varianten

Eine DDoS-Attacke funktioniert, indem ein Angreifer ein Netzwerk von weltweit gekaperten Rechnern nutzt. Die infizierten Computer senden dann gleichzeitig eine grosse Menge an Anfragen an das anvisierte Zielsystem, was dort zu einer Überlastung der Serverressourcen und Bandbreite führt. Solche Attacken können Webseiten, Online-Shops und andere Online-Dienste lahmlegen, was oft erhebliche Schäden verursacht.

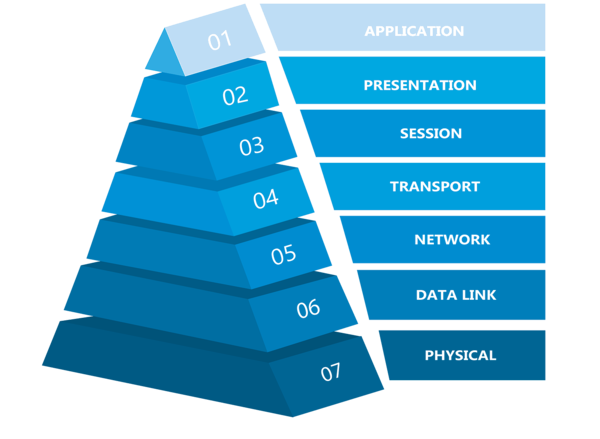

Aufgezeigt anhand des folgenden OSI Schichtenmodells lassen sich die unterschiedlichen Arten von DDos-Angriffen aufzeigen. Bei diesem Modell, handelt es sich um ein konzeptionelles Framework, welches die Kommunikation in Netzwerken in sieben klar definierte Schichten unterteilt, um Interoperabilität und standardisierte Datenübertragung zu ermöglichen.

Bemerkung

Ohne lokalen, respektive physischen Zugang können jedoch Layer 6 und 7 nicht angegriffen werden.

Angriffe anhand des OSI-Schichtenmodells

Angriffe wie HTTP-Flooding richten sich auf spezifische Anwendungen und Dienste, um deren Ressourcen zu überlasten.

Angriffe wie die Überlastung durch komplexe Datenformate (z. B. XML Bombs), Manipulation von ssL/TLS-Mechanismen (z. B. Handshake-Flooding) und Kompressionsangriffe (z. B. ZIP Bombs) zielen darauf ab, die Verarbeitungskapazität des Zielsystems durch aufwändige Datenkonvertierung oder Entschlüsselung zu überfordern.

Angriffe wie Sitzungsauslastung, Session Hijacking (Übernahme bestehender Sitzungen) oder protokoll-basierte Angriffe auf SMB oder RPC, versuchen eine Überlast zu generieren, und dadurch das System zum erliegen zu bringen.

Angriffe wie SYN-Flooding versuchen, die Verbindungsressourcen des Servers zu erschöpfen.

Angriffe wie ICMP-Flooding zielen darauf ab, die Bandbreite zu verbrauchen.

Angriffe wie MAC Flooding (Überlauf der MAC-Adress-Tabelle), Manipulation des Spanning Tree Protocols, ARP Spoofing/Poisoning, Wi-Fi Deauthentication und Ethernet Frame Flooding versuchen durch Überlastung oder Manipulation von Layer-6-Protokollen wie Ethernet, ARP oder Wi-Fi, die Netzwerkkommunikation zu stören oder Ressourcen zu überlasten.

Angriffe wie Signalüberlastung (z. B. Jamming in WLAN-Netzwerken), physische Sabotage (z. B. Durchtrennen von Kabeln) und Überlastung durch exzessiven Traffic versuchen, die Hardware und Übertragungsmedien direkt zu stören oder zu überfordern.

Trendhosting DDos-Schutz

Trendhosting bietet Ihnen eine leistungsstarke DDoS-Schutzlösung, die Ihren Webserver vor sämtlichen Angriffsszenarien bewahrt. Mit einer Netzwerkkapazität im TB-Bereich und mit der Erfahrung von mehr als zehn Jahren in derprofessionellen DDoS-Abwehr, sorgen wir für umfassenden Schutz. Unsere DDoS-Schutzmassnahmen umfassen:

Statische Filterregeln

Dauerhafte Regeln zum Blockieren bösartigen Traffics

Dynamische Filterregeln basierend auf FlowSpec

Automatische Anpassung der Filterregeln über BGP Multihop Sessions

Automatische Angriffserkennung

Identifizierung von Flooding-Angriffen anhand von Volumen, ICMP, Paketraten und weiteren Kriterien

Individuelle Massnahmen

Jedes Szenaroio wird individuell beurteilt und adäquate Massnahmen (Segmentiertes Dropping und/oder Rate-Limiting) ergriffen

Ihre Vorteile

Absicherung der Verfügbarkeit - Steigerung der Kundenzufriedenheit

Unser DDoS-Schutz gewährleistet die kontinuierliche Verfügbarkeit Ihrer Online-Dienste und schützt damit Ihre Website vor Ausfallzeiten, was zu höherer Kundenzufriedenheit und Vertrauen führt.

Beste Performance

Unser Schutz beeinträchtigt weder die Leistungsfähigkeit noch die Auslieferungsgeschwindigkeit Ihrer Webanwendungen und die Inhalte können damit in vollem Speed ausgeliefrt werden.

Reputationschutz & Compliance

Sich vor DDos-Attacken zu schützen, zielt darauf ab, sich vor allfällig daraus resultierenden, finanziellen Verlusten, wie auch von damit einhergehenden Rufschäden verschont zu bleiben. Ihr Unternehmen bleibt dadurch voll wettbewerbsfähig und erfüllt gleichzeitig wichtige Compliance-Anforderungen.

Kein Aufwand - Keine Zusatzkosten

Die Lösung ist kostenfrei bei unseren Hostings integriert und wird voll durch unsere erfahrenen Admins verwaltet.

Erweiterbare Schutzlösung

Zur erweiternden Härtung kann Ihnen Trendhosting optional auch die Integration von Anycast DNS einrichten und/oder die Auslieferung über ein weltweitverteiltes Premium CDN zu einem Vorzugspreis anbieten. In Kombination würden all diese Massnahmen einen äusserst robusten Schutz gegen DDoS-Angriffe bilden, indem sie durch Anycast DNS, CDN und deren Redundanzen zusätzlich die Lastverteilung optimieren und gleichzeitig schnelle Skalierung ermöglichen. Diese Technologien verbessern also nicht nur die Sicherheit, sondern auch Performance und Zuverlässigkeit Ihrer Online-Dienste, was letztlich zu einer besseren Benutzererfahrung und einem stärkeren Schutz Ihrer digitalen Präsenz führt. Wenn Sie mehr dazu erfahren möchten, schauen sie hier (Link => CDN/Anycast DNS) oder kontaktieren Sie uns einfach.

CTO Trendhosting

DDoS-Schutz

Mit unserem erstklassigem DDoS-Schutz reduzieren unsere Kunden die Belastung Ihrer IT-Teams, profitieren von unseren schnellen Reaktionszeiten, flexiblen, skalierbaren Lösungen. Dies ermöglicht es Ihrem Unternehmen, sich auf das Kerngeschäft zu konzentrieren, während Ihre Online-Präsenz zuverlässig geschützt bleibt.